Без сомнения, только что установленная система Linux намного устойчивее к различным вредоносным программам, шпионскому программному обеспечению и действиям хакеров, чем такая же версия Windows. Но тем не менее большинство систем Linux используют настройки по умолчанию, которые не совсем безопасны по своей сути.

Некоторые дистрибутивы Linux рассчитаны на то, чтобы быть максимально безопасными из коробки, но, как правило, они вызывают очень много трудностей у новичков, особенно не специалистов в сфере компьютерной безопасности.

Ubuntu - это самый популярный дистрибутив из всех используемых на сегодняшний день дистрибутивов Linux. Это связано с множеством факторов, одним из них является то, что он наиболее простой для начинающих пользователей. В этом есть свои положительные стороны, но также по этой причине в системе есть несколько слабых мест, которые разработчики оставили, выбрав удобство пользователя. В этой статье мы рассмотрим как выполняется настройка безопасности Ubuntu. Эти настройки не так сложны, но они помогут вам сделать систему более стойкой к самым распространенным методам атак.

Содержание статьи

- Настройка безопасности в Ubuntu

- 1. Настройка общей памяти

- 2. Защитите свой домашний каталог

- 3. Отключите вход по SSH от имени root

- 4. Установите брандамуэр

- 5. Защита от MITM атак

- Выводы

Настройка безопасности в Ubuntu

Первым делом вы должны знать, что нужно держать свою систему постоянно обновленной и в самом актуальном состоянии. Постоянно обнаруживаются новые уязвимости в ядре и программном обеспечении, примером может послужить та же Drity COW, Meltdown и Spectre. Разработчики закрывают эти баги очень быстро, но чтобы применить эти исправления на своей системе вам нужно ее своевременно обновлять.

Другое важное замечание - это пароль пользователя. Не используйте пользователя без пароля. Если вам нужно давать доступ к компьютеру другим людям, создайте новый аккаунт, например, гостевой. Но всегда используйте пароли. Операционная система Linux была изначально построена как многопользовательская система с учетом обеспечения безопасности для всех пользователей, поэтому не стоит упускать эту возможность. Но это все советы, которые вы и так, наверное уже знаете, давайте рассмотрим действительно полезные способы увеличить безопасность Ubuntu.

1. Настройка общей памяти

По умолчанию весь объем общей памяти /run/shm доступен для чтения и записи с возможностью выполнения программ. Это считается брешью в безопасности и многие эксплойты используют /run/shm для атак на запущенные сервисы. Для большинства настольных, а особенно серверных устройств рекомендуется монтировать этот файл в режиме только для чтения. Для этого нужно добавить такую строчку в /etc/fstab:

sudo vi /etc/fstab

Но, тем не менее, некоторые программы не будут работать, если /run/shm доступен только для чтения, одна из них - это Google Chrome. Если вы используете Google Chrome, то мы должны сохранить возможность записи, но можем запретить выполнение программ, для этого добавьте такую строчку вместо предложенной выше:

2. Защитите свой домашний каталог

Ваш домашний каталог по умолчанию будет доступен каждому пользователю в системе. Так что если у вас есть гостевая учетная запись, то гость сможет получить полный доступ ко всем вашим личным файлам и документам. Но вы можете сделать его доступным только вам. Откройте терминал и выполните следующую команду:

chmod 0700 /home/имя_пользователя

Она устанавливает права таким образом, чтобы владельцу папки, то есть вам было доступно все, а другие пользователи даже не могли посмотреть содержимое. В качестве альтернативы можно установить разрешения 750, которые предоставят доступ на чтение в вашей папке для пользователей из той же группы, что и вы:

chmod 0750 /home/имя_пользователя

Теперь безопасность Ubuntu, а особенно ваших личных данных будет немного выше.

3. Отключите вход по SSH от имени root

По умолчанию в Ubuntu вы можете войти в систему по SSH от имени суперпользователя Несмотря на то, что вы устанавливаете пароль для пользователя root, это может быть потенциально опасно, поскольку если пароль очень простой, то злоумышленник сможет его перебрать и получить полный контроль над компьютером. Возможно, в вашей системе не установлена служба sshd. Чтобы проверить выполните:

ssh localhost

Если вы получите сообщение connection refused, то это будет значить, что SSH сервер не установлен и вы можете пропустить этот шаг. Но если он установлен, то его нужно настроить с помощью конфигурационного файла /etc/ssh/sshd_config. Откройте этот файл командой:

sudo vi /etc/ssh/sshd_config

И замените строку:

На:

Готово, теперь по ssh в вашу систему будет сложнее прорваться, но настройка безопасности в ubuntu 16.04 еще не завершена.

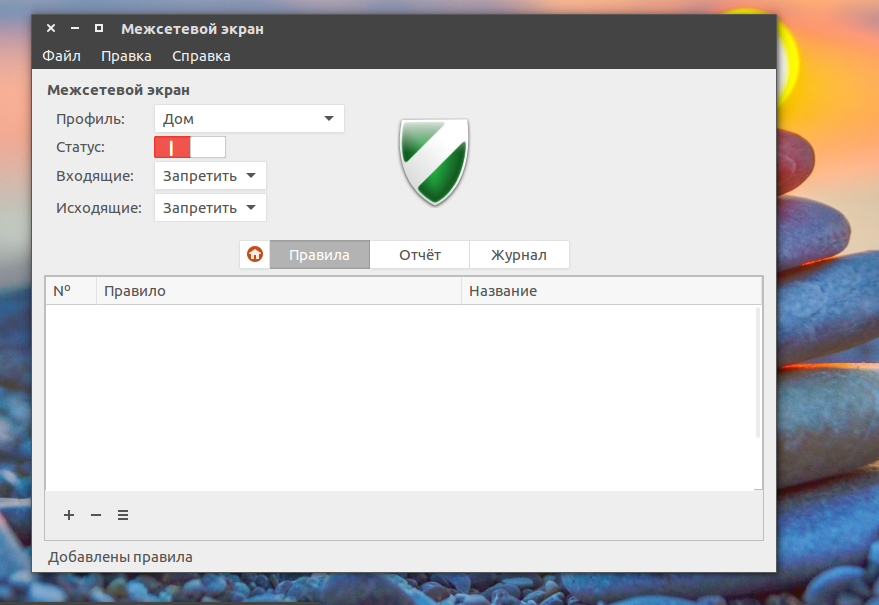

4. Установите брандамуэр

Возможно, на вашем компьютере установлен не только сервер ssh, но и служба баз данных и веб-сервер apache или nginx. Если это домашний компьютер, то, скорее всего, вы бы не хотели чтобы кто-то еще мог подключиться к вашему локальному сайту или базе данных. Чтобы это предотвратить нужно установить брандмауэр. В Ubuntu рекомендуется использовать gufw, так как он разработан специально для этой системы.

Для установки выполните:

sudo apt install gufw

Затем нужно открыть программу, включить защиту и заблокировать все входящие соединения. Разрешить только нужные порты для браузера и других известных программ. Подробнее читайте в инструкции настройка Gufw.

5. Защита от MITM атак

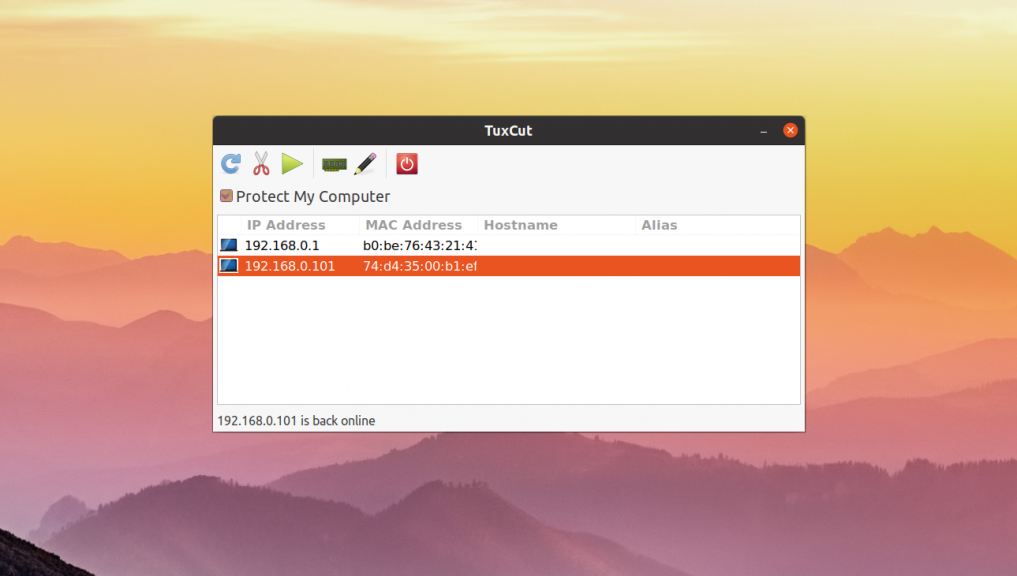

Суть MITM атаки или атаки "Человек посередине" в том, что другой человек перехватывает все пакеты, которые вы передаете серверу, таким образом, может получить все ваши пароли и личные данные. Не ото всех атак подобного рода мы можем защититься, но довольно популярна в публичных локальных сетях разновидность MITM атак - ARP атака. С помощью особенностей протокола ARP злоумышленник выдает перед вашим компьютером себя за роутер и вы отправляете все свои пакеты с данными ему. От этого можно очень просто защититься с помощью утилиты TuxCut.

В официальных репозиториях программы нет, поэтому для ее установки нужно скачать пакет с GitHub:

wget https://github.com/a-atalla/tuxcut/releases/download/6.1/tuxcut_6.1_amd64.deb

Затем установите полученный пакет:

sudo apt install tuxcut_6.1_amd64.deb

Перед тем, как запускать программу, запустите ее сервис:

sudo systemctl start tuxcutd

Главное окно утилиты выглядит вот так:

Здесь отображены IP адреса всех пользователей, подключенных к сети, а также соответствующий каждому из них MAC адрес. Если отметить галочку Protection Mode, то программа будет защищать от ARP атак. Вы можете использовать её в публичных сетях, например, в общественном WiFi, где есть смысл опасаться за свою безопасность.

Выводы

Ну вот и все, теперь настройка безопасности Ubuntu завершена и ваша система стала намного безопаснее. Мы перекрыли самые распространенные векторы атак и методов проникновения в систему используемых хакерами. Если вы знаете другие полезные способы улучшить безопасность в Ubuntu пишите в комментариях!

Если вы искали альтернативу почтовому сервису Gmail, который уважает вашу конфиденциальность, обратите внимание на ProtonMail. Ваши письма автоматически шифруются сквозным шифрованием, поэтому читать их можете только вы и получатель. ProtonMail не собирает ваши персональные данные и базируется в Швейцарии, где действуют одни из самых строгих законов о конфиденциальности. Посмотреть детали

Отлично

"MITM атаки или атаки "Человек посередине" "

От этой атаки поидее прекрастно помогает шифроввние трафика (https или vpn).

А вот э, то что права на /home/user не выставлены изначально в 750 хотябы очень удивило, надо будет проверить.

За настройку общей памяти не знал, спасибо.

В пункте 2. Запретить использовать su для не администраторов в команде $ sudo dpkg-statoverride --update--add root sudo 4750 /bin/su пропущен пробел $ sudo dpkg-statoverride --update --add root sudo 4750 /bin/su

Спасибо.

Что такое "общая память" из п.1?

После всех вышеописанных манипуляций перестал запускаться Менеджер приложений. Подскажите пожалуйста с чем может быть связано и как исправить?

Для 18.04 настройки пойдут?

Добрый день!

В статье идёт речь об утилите TuxCut.

Но нет команд для её установки. При попытке установки через команды sudo atp install TuxCut выдаёт ошибку. Подскажите, пожалуйста, как уставить TuxCut.

Спасибо!

Обновил информацию в статье.

доброго времени суток, не удается загрузить пакет TuxCut пишет "ошибка аутентификации пользователя/пароля" помогите плс