Приватность и безопасность всё больше интересуют пользователей интернета, не в последнюю очередь из-за усиленной слежки правительствами или массовым сбором данных корпорациями об этих пользователях, а также длинным списком уже известных публике взломов, при которых были похищены пользовательские данные. В то время, как в Windows и macOS есть некоторые средства защиты, и существуют такие опции, как VPN, или браузер Tor, существует множество дистрибутивов Linux с упором именно на безопасность и защиту от слежки.

Конечно, если вы знаете Linux на достаточном уровне, то вы можете так же настроить свой любимый дистрибутив, как представленные здесь, но в противном случае лучше выбрать что-то готовое. Самые безопасные дистрибутивы Linux защищают вас от кибер-угроз, от вредоносных программ и попыток вторжения хакеров.

Содержание статьи

- 1. Qubes OS

- 2. Tails

- 3. SubgraphOS

- 4. Whonix

- 5. Discreete Linux

- 6. IpderiaOS

- 7. Heads OS

- 8. Linux Kodachi

- 9. TENS

- 10. JonDo

- Заключение

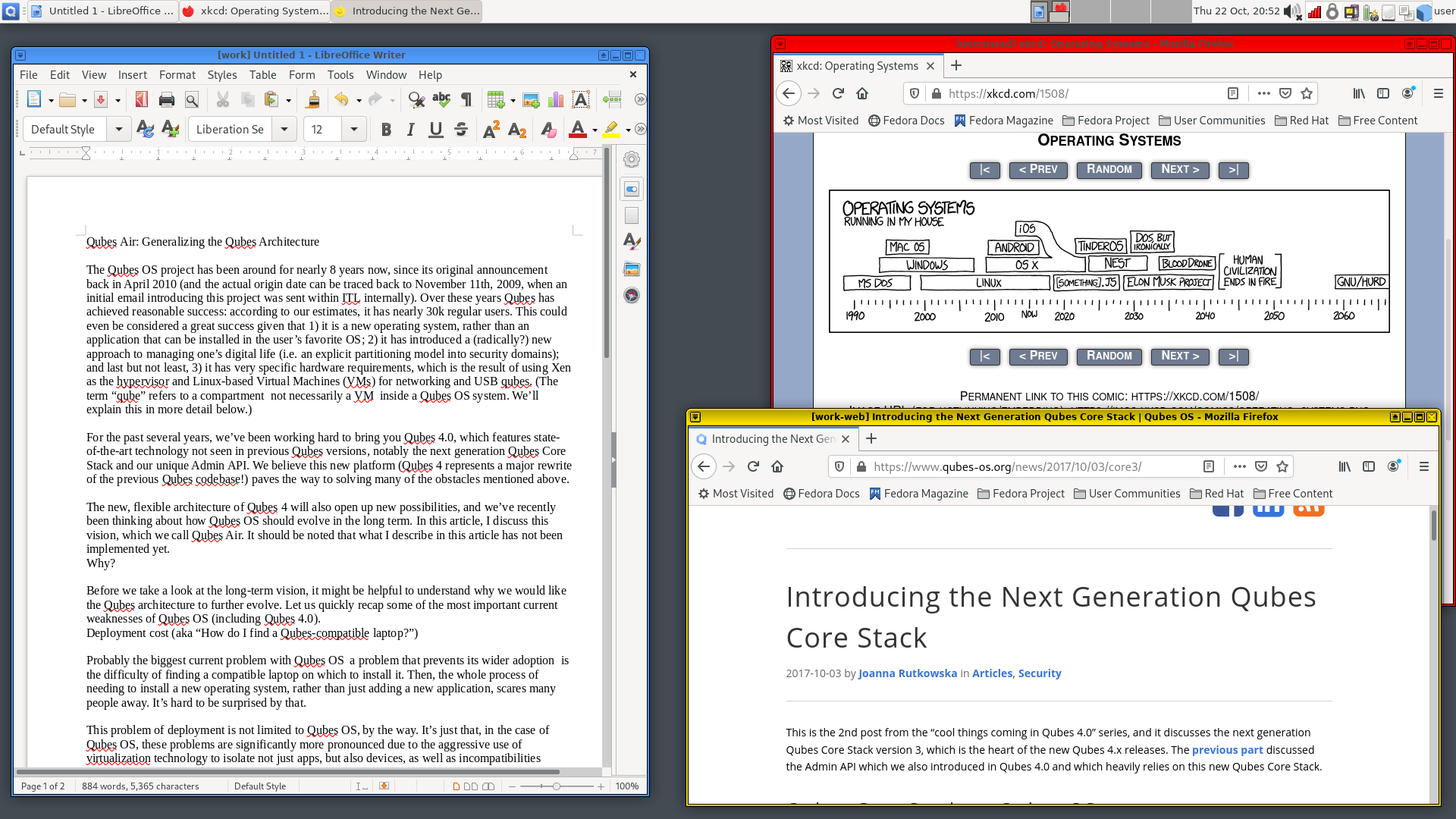

1. Qubes OS

Один из самых безопасных дистрибутивов точно не подходит новичкам. При установке ваш диск будет зашифрован. Qubes OS использует гипервизор Xen для запуска множества виртуальных машин, разделяя ваше взаимодействие с компьютером на "личное", "работу", "интернет" и так далее во имя безопасности.

Это означает, что если вы случайно скачаете вредоносную программу на вашу рабочую машину, например, то ваши личные файлы не будут скомпрометированы. Главный рабочий стол использует разноцветные окна для отображения разных виртуальных машин, чтобы вам было удобнее различать их.

Плюсы:

- Рискованные приложения заключены в разные виртуальные машины.

- Также использует песочницы для защиты системных компонентов.

Минусы:

- Может быть сложна в первоначальной настройке управлении.

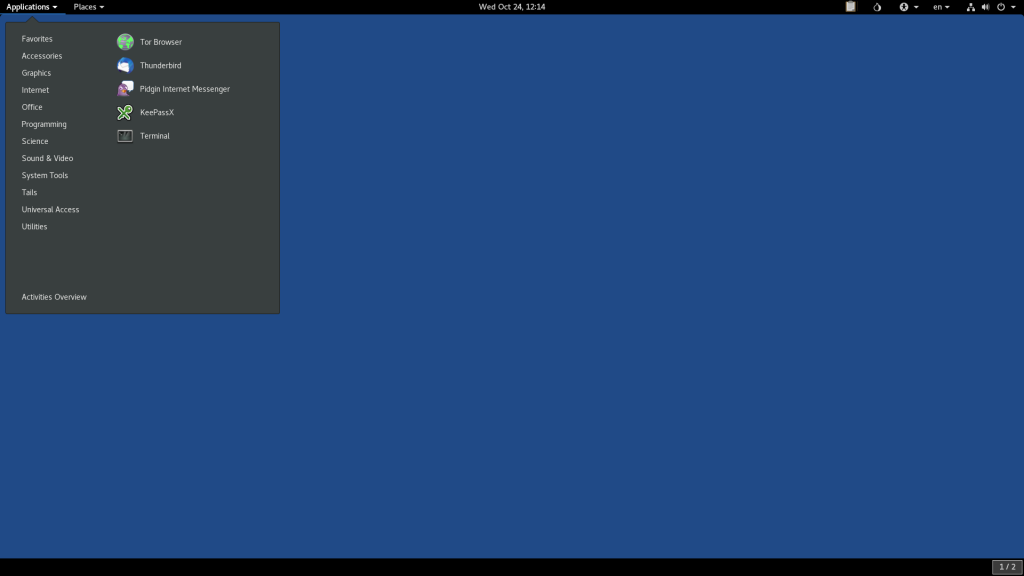

2. Tails

Tails (The Amnesiac Incognito Live System) - возможно, самая известная система, ориентированная на приватность. Её можно запустить с флешки в Live-режиме, в котором она полностью загружается в оперативную память и не оставляет следов своей активности. ОС может также использоваться в постоянном режиме, где ваши настройки и файлы могут быть сохранены на зашифрованной USB-флешке.

Все соединения маршрутизируются через анонимную сеть Tor, которая скрывает ваше положение. Приложения в Tails также были тщательно подобраны для улучшения вашей приватности - например, менеджер паролей KeePassX или PaperKey, консольный инструмент для экспорта секретных ключей OpenPGP и печати их на бумаге. Эта самый безопасный дистрибутив Linux.

Плюсы:

- Все соединения маршрутизируются через есть Tor.

- Можно работать в Live-режиме.

Минусы:

- Ограниченный набор приложений по умолчанию.

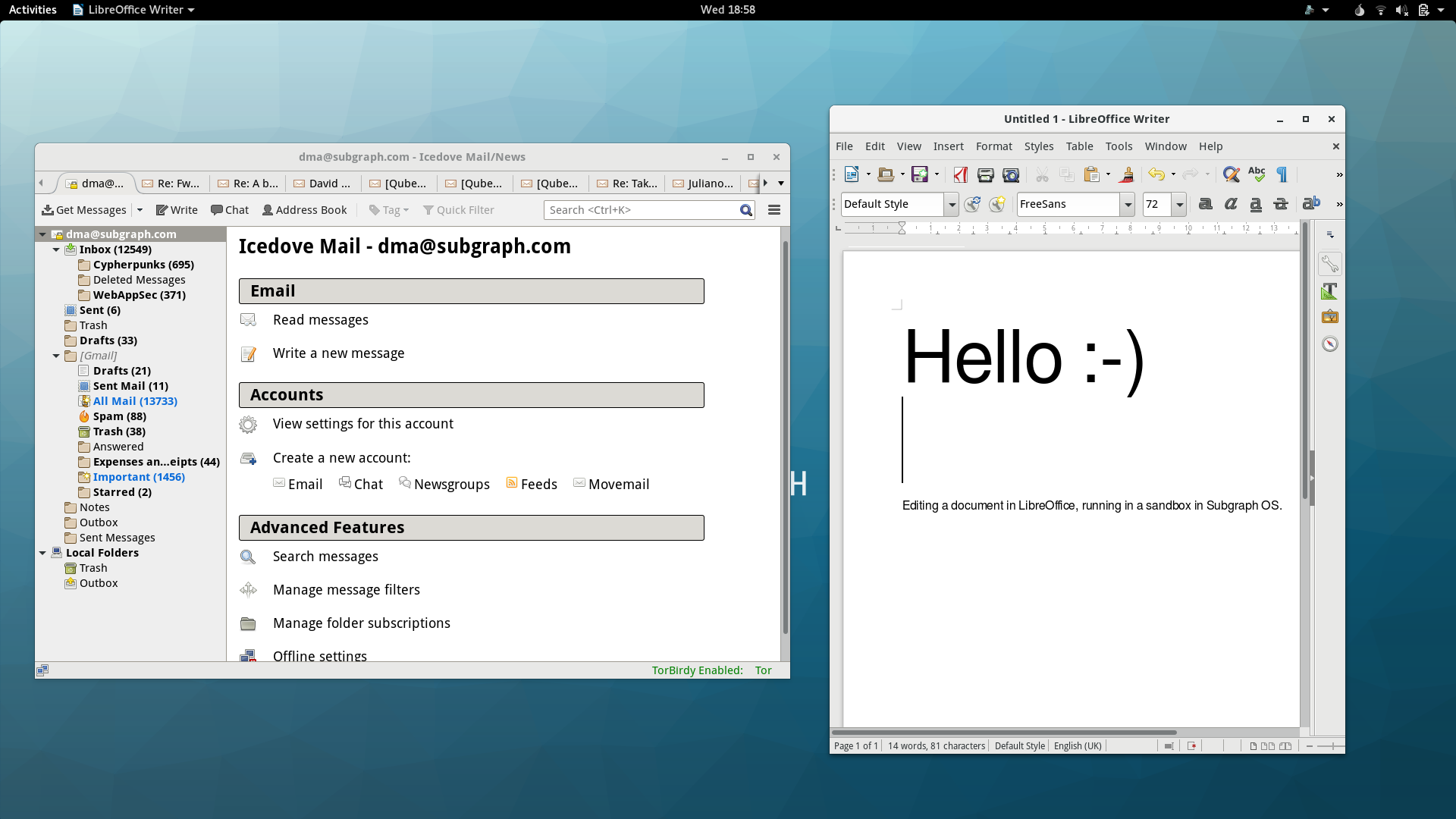

3. SubgraphOS

Основанная на Debian и сфокусированная на безопасности операционная система, нацеленная на более лёгкое отражения хакерских атак, даже на довольно слабых компьютерах. В SubgraphOS все опции приватности и безопасности настроены автоматически, избавляя пользователя от ручной настройки.

Ядро с набором патчей "hardened", брандмауэр приложений для блокирования доступа к сети для выбранных приложений и маршрутизация всего трафика через сеть Tor. Файловый менеджер предоставляет инструменты для удаления мета-данных из файлов и включает в себя интергированное приложение OnionShare для обмена файлами. Почтовый клиент IceDove настроен работать автоматически с Eningmail для шифрования писем.

Плюсы:

- Не требует настройки.

Минусы:

- Система давно не обновлялась.

- В данный момент вообще не доступна для загрузки.

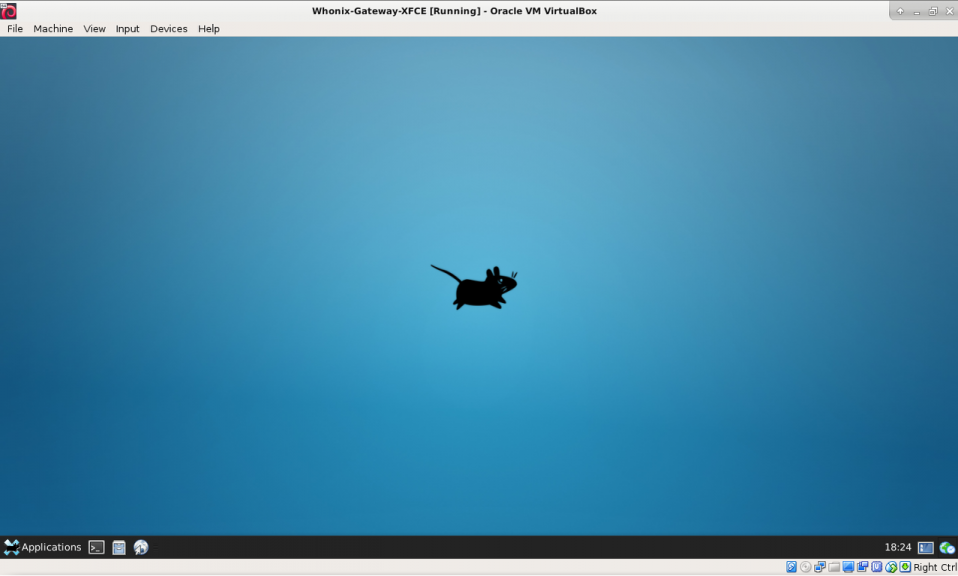

4. Whonix

Загрузка Live-образа операционной системы - это неудобно, так как вам надо перезагрузить машину, а установка ОС на диск - это риск быть скомпрометировать свои данные. Whonix предлагает элегантный компромисс, будучи спроектированным, как виртуальная машина для бесплатной программы VirtualBox (поддерживаются и другие варианты виртуализации). Whonix разделён на две части. Первая - "шлюз" - переправляет весь трафик через сеть Tor для второй части - "рабочей станции".

Это сильно уменьшает шанс утечки DNS, которая может быть использована для отслеживания сайтов, которые вы посещаете. Whonix совместим со всеми операционными системами, на которых можно запустить виртуальную машину, поддерживаемую Whonix. Виртуальные машины немного медленнее реальной системы, в некоторых моментах - незначительно, в некоторых есть значительное падение производительности, как в операциях ввода-вывода или обработке графики.

Плюсы:

- Соединения всё также маршрутизируются через сеть Tor.

- Виртуальная машина добавляет дополнительный слой безопасности.

Минусы:

- Скорость работы виртуальной машины не столь быстра, как у реальной.

5. Discreete Linux

Основанная на ОС Debian, специализирующаяся на защите данных от хакерских атак и троянов. Дружелюбна к пользователю и разработана для использования людьми без углублённых знаний о компьютерах, но с серьёзными требованиями к безопасности ОС.

Главная особенность Discreete - это изолированное, локальное рабочее окружение, которое не доступно для шпионского ПО, так что чувствительные данные могут быть обработаны, зашифрованы, сохранены и защищены от вредоносных программ и хакерских атак. В дистрибутиве полностью отключена сеть и отсутствует возможность установки на жёсткий диск.

Плюсы:

- Нет сети - нет проблем.

Минусы:

- Нет сети.

- Не обновляется с 2016 года, может не работать с новым железом.

6. IpderiaOS

IpderiaOS - ориентированная на приватность ОС на основе Fedora Linux, которая может работать в live-режиме или быть установлена на ваш диск. Также, как и Tails маршрутизирует все соединения через сеть Tor для анонимности, Ipderia шлёт весь трафик через сеть I2P. Это называется "Garlic Routing" - чесночная маршрутизация - это процесс, где I2P устанавливает однонаправленные зашифрованные туннели для защиты ваших данных.

В теории это намного безопаснее, чем "луковая маршрутизация" в Tor, которая отправляет данные через установленные "цепи", что подвергает эти данные опасности рассекречивания. Дистрибутив включает в себя анонимный почтовый клиент, torrent-клиент и доступ к eepsites (специальные домены с расширением .i2p).

В отличие от Tor, I2P не работает, как шлюз в обычный интернет, поэтому Ipderia не может безопасно соединяться с обычными веб-сайтами. Преимущество доступа к eepsites в том, что ваше соединение не возможно отследить. I2P разработана специально для "скрытых" сервисов и соединений.

Плюсы:

- Малый риск рассекретить ваш реальный IP онлайн.

Минусы:

- Проект скорее мёртв, чем жив, не обновляется с 2013 года.

- Нет лёгкого способа получить доступ к обычным веб-сайтам.

7. Heads OS

Также, как и Tails, использует сеть Тor для анонимизации трафика, но основан на Devuan - буквально Debian без системы инициализации systemd. Из ядра удалена возможность использовать бинарные драйверы или закрытые прошивки для открытых драйверов.

Плюсы:

- Если вам нужен Tails без systemd.

Минусы:

- С 2018 года не обновляется.

8. Linux Kodachi

Kodachi основан на Debian GNU/Linux и включает в себя современное окружение рабочего стола GNOME. Это безопасная, анонимная ОС, противодействующая форензике (поиску каких-либо криминальных улик на компьютере - метаданных, например), включает в себя многие программы и настройки, необходимые тому, кто озабочен своей приватностью и безопасностью. ОС также работает в Live-режиме, с работающими сервисами VPN, Tor и DNScrypt. В Live-режиме ОС не оставляет следов своей работы после выключения.

9. TENS

Trusted End Node Security - ОС на LiveCD с целью позволить пользователям работать на компьютере без риска раскрыть свои логины/пароли и личные данные для вредоносного ПО, кейлоггеров и других болячек интернет-эры. В нём есть минимальный набор приложений и утилит, таких, как веб-браузер Firefox, или помощник по шифрованию/расшифрованию ваших персональных файлов. LiveCD создан департаментом обороны Соединённых Штатов Америки и является частью инициативы защиты программного обеспечения этой организации.

Минусы:

- Разработан правительством США.

Плюсы:

- Удобное ПО для шифрования и передачи данных

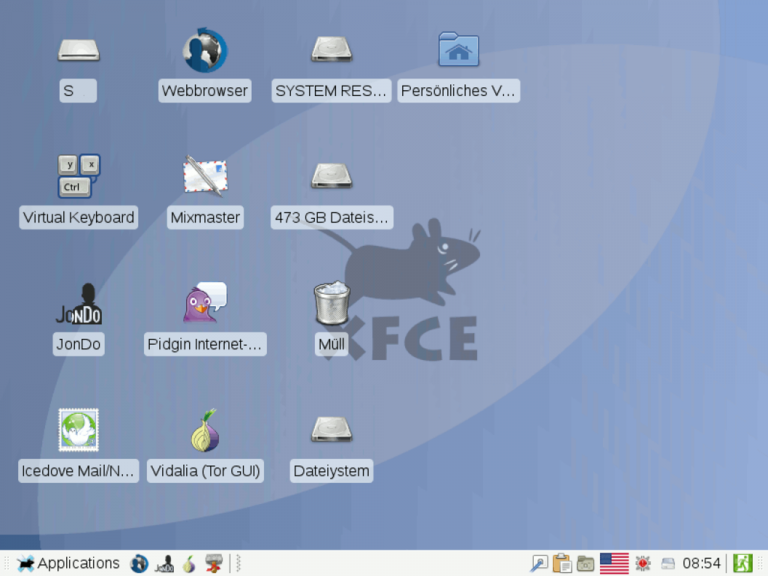

10. JonDo

Ещё один LiveCD-дистрибутив, специализирующийся на анонимизации вашего пребывания в интернете. Как и Tails, JonDo использует сеть Tor. Всё ПО настроено для анонимности, включая JonDoBrowser (основанный на Tor Browser), JonDo Ip Changer для построения цепей прокси-серверов и чат-клиент pidgin. Некоторые особенности дистрибутива доступны только в платной версии, например дополнительная настройка цепей прокси, опций анонимизации.

Минусы:

- Давно не обновлялся.

- Платные дополнения.

Плюсы:

- JonDoFox немного более гибок, чем Tor Browser.

Заключение

Наша статься самые безопасные Linux дистрибутивы подошла к завершению. Когда дело доходит до безопасности и приватности, лучше перестраховаться сначала, чем жалеть об этом после. Каждый день появляются новые эксплоиты, способы взлома, вредоносное ПО.

Существует множество хакеров, желающих увести ваши личные данные - от посещаемых веб-сайтов до данных кредитных карт. А если вы журналист - то за вами ещё и может следить ваше любимое государство. Самый простой выбор здесь - это популярный Tails, но, возможно, что-то из предоставленного списка вам подойдёт больше.

Proton Drive — это облачное хранилище со сквозным шифрованием от компании, которая создала Proton Mail, которое может стать хорошей заменой Google Диску. Вы получаете синхронизацию между устройствами, общий доступ к файлам, онлайн редактирование текстов и даже таблиц, удобные приложения для всех платформ, но с гарантией, что ваши данные останутся исключительно вашими и никто не будет тренировать на них AI. В бесплатной версии доступно 5 ГБ места на диске с возможностью покупки дополнительного пространства. Посмотреть детали

Думаю покататься на Qubes OS какое то время, интересная штука должна быть

Новая версия Tails идет с рабочим столом гном 3, жутко тормозит на виртуалке.

Та гном вообще тот ещё тормаз, особенно Wayland.

Вы поставили в VirtualBox меньше 2 гб оперативной памяти. Для полных версии linux-512 мб-1 гб оперативной памяти для 32 битных систем и 1-2гб оперативной памяти для 64 битных систем Linux.

А где же знаменитый Parrot Linux и пока ещё сырая, но интересная своим подходом Subgraph OS? Ожидал увидеть их в статье, но не сегодня видимо. Что ж, зато узнал пару новых названий из того, на что ранее не обращал внимание.

Смело увеличивай на 2. Сейчас 2017 год и даже чтобы нарисовать чёрный квадратик в окошке, нужен термоядерный монстр! Хотя наверное я слишком стар и это не термояд... Потребление в сравнении с тем что было несколько лет назад подросло даже у XFCE, а если касаться прожорливости интернета, то вообще. Сейчас нужно 1-2 ГБ для 32 битных и 2-4 ГБ для 64 битных, не менее.

Ой... хотел ответить на 27 августа 2017 и случайно не туда нажал, извините.

TENS - Минусы:

Разработан правительством США.

Win 7 - Минусы: сделано в США

Mercedes-Benz - Минусы: Разработан в Германии

Samsung - Минусы: разрабатывают в Корее.

Не чудите хоть тут.

KODACHI лучший.

Всё это байки на счёт безопасности.

Линус Торвальдс как-то правильно сказал: "Как только вы вошли в сеть, забудьте о безопасности, т.к. спцслужбы развитых стран знают всё и даже больше чем вы, как обойти любую безопасность".

Для параноиков это самое то, им есть что скрывать от ЦРУ. По примеру одного из этих шизанутых на безопасности, Сноуден кажется его фамилия, установил на флэшку Tails (Хвосты). Более сырого и долбанутого дистрибутива ещё не видел. С тех пор не понимаю, зачем так мучиться, ставьте сразу Live, без сохранения данных, сэкономите кучу времени. А ещё лучше, работайте в локалке без выхода в сеть и постоянно шифруйте данные, обмотав голову фольгой от воздействия вредных излучений. Говорят, в таких, особо запущенных случаях помогает.

Хочется внести ясность, не все понимают для чего эти инструменты и для кого, и от кого...

Насчет безопасности и приватности скажу: может быть я параноик, отрицать не буду, но от служб безопасности государств информацию я не скрываю, им моя кредитка и логин от рутрекера ни к чему. Даже если они знают всё обо мне, вероятность того что эти данные будут использованы в неугодных мне целях слишком мала... Да, это всё плохо конечно но гораздо страшнее Вася с соседнего дома, которому есть дело до моих хлебных крошек) а не правительство которому наплевать на меня, если я не представляю угрозу для них) А если чем-то таким заниматься что даже для стран это может быть угрозой, то наверное только в тайге оборудовать хижину генератор, запастись бензином всё это обернуть в клетку Фарадея и то не факт... спутниковая система безопасности карту местности будет анализировать и вдруг чего заметит не то. Безопасности в целом нет... Но Вася с соседнего дома меня беспокоит))) и защититься от него можно как раз таки используя эти инструменты.

У небезызвестной "Инфотекс" какой-то (лень вспоминать) класс безопасности криптошлюзов выше КС3 предполагает интересный метод атаки на оборудование: удалённый снифиинг электромагнитных сигналов, проходящих через ЦПУ криптошлюза (!) с целью перехвата и расшифровки. И вот некоторые девайсины таки могут такому противостоять + ставятся в специально оборудованном помещении (да-да, окошки и стены не пробиваются никакими "сканерами"). А вы говорите.. комп/ноут, мухаха!

На мой взгляд единственные кому реально нужно защищать свои данные - это бизнесмены или админы (много чего становится доступным при краже девайса). В этом ключе правильнее всего вообще ничего не держать на гаджете от слова ВООБЩЕ. Работать с удалённым рабочим столом винды или линуха, к которому доступ через впн (закрытая "локалка" где только этот рабочий комп и, может быть, ещё NAS рядом стоящий). И в впн-подключении не хранить, разумеется, логин с паролем (да-да, придётся это запомнить, даже не записывать никуда!). Всё. Украли ноут - да и фиг с ним, подавитесь, он пустой. Пойду в ближайший магаз - куплю новый и продолжу работу.