В предыдущей части статьи о Qubes OS 4 были разобраны установка, первичная настройка, обновление и установка программ и особенности работы с файлами.

В данной статье считаю необходимым разобрать работу с виртуальными машинами Qubes VM, которые в терминологии Qubes OS называются просто qube.

Содержание статьи

Типы и назначение Qubes VM

1. TemplateVM

Исходя из названия становится понятно, что это шаблонные qube. То есть это базовые виртуальные системы на которых основываются все остальные. Именно в TemplateVM происходит обновление и установка приложений, производятся низкоуровневые настройки. При удалении TemplateVM все основанные на ней qube будут так же удалены. При копировании TemplateVM будет создана аналогичная, с тем же набором установленных приложений. Позже на копиях TemplateVM'ов можно делать отдельные qube с разным набором приложений. Об этом ниже.

2. sys-net, sys-usb, sys-firewall

Это так называемые NetVM, виртуальные машины отвечающие за управление различными подсистемами и регулирующие доступ остальных qube с соотвествующим интерфейсам. Из названий понятно, что:

- sys-net - отвечает за сетевое соединение, как правило к ней обращается только sys-firewall, но можно настроить доступ и без него, но это тема для отдельной статьи.

- sys-firewall можно сказать главная NetVM именно она определяет правила и разрешения для всех остальных qube. На их основе невозможно создать новый qube. При копировании можно внести отдельные настройки для каждой, т.е. можно создать несколько системных файрволлов.

- sys-usb отвечает за изолирование разъемов USB от остальных qube. В ней можно обратится к подключенным к USB накопителям без монтирования их в другие VM. Копировать и настраивать одельно можно только для управления оттдельными USB портами в каждой машине, иногда это полезно.

3. Personal work qube

Это то чем нам, обычным пользователям, можно и нужно пользоваться для своих целей, таких серфинг в сети, хранение файлов, работа и так далее. Их можно создать бесконечно много для абсолютно любых целей. Так же можно безболезненно удалять, системе это не навредит. Так же их можно визуально настраивать.

Отдельно стоит отметить установку программ в personal qube, если выполнить установку пакета напрямую в обход TemplateVM, то после перезапуска personal qube приложения и данные будут полностью удалены, тоже относится к репозиториям. Так что получается своеобразная песочница для тестирования программ.

Управление виртуальными машинами Qubes

4. Как создать qube

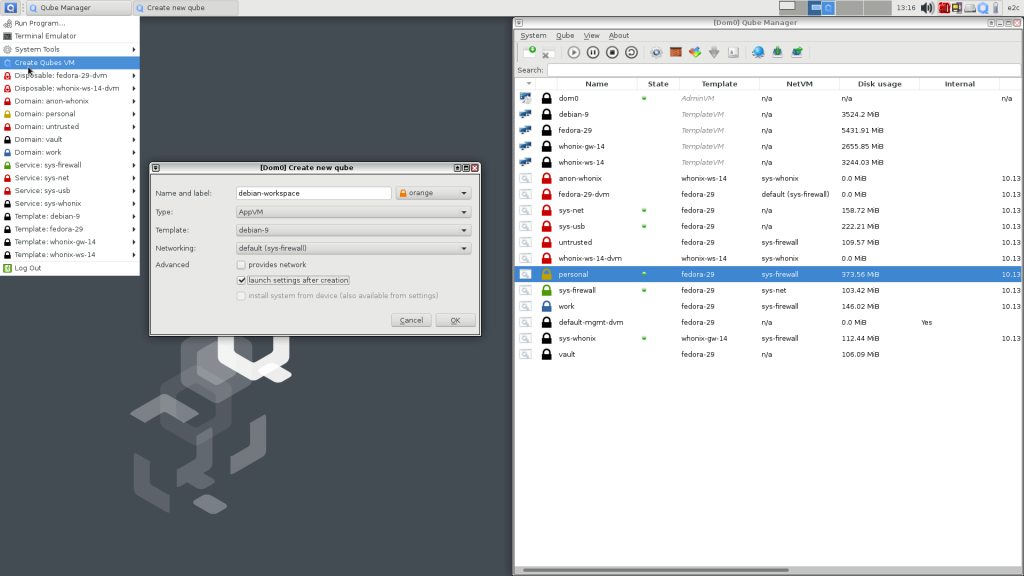

Наиболее простым будет способ создания через графический интерфейс. В меню выбираем Create Qubes VM. В появившемся окне в графе:

- Name and label: вводим имя новой qube. В моем случае debian-workspace. Выбираем желаемый цвет.

- Type: AppVM (остальные варианты это предмет отдельной статьи и будет разобран позже).

- Template: выбираем из списка шаблонную систему на базе которой будет создана ваша AppVM. В моем случае debian-9.

- Networking: по умолчанию выбран sys-firewall. Его рекомендую и оставить для базовой рабочей среды. Так же можно выбрать sys-whonix тогда трафик будет пропускаться через Tor.

- Параметры advanced: provides network не включаем для базовой рабочей среды. Этот параметр отвечает за раздачу сетевого соединения другим VM. launch settings after creation - запускает настройки qube после создания, включаем по желанию.

Как видите, все достаточно просто. После завершения в меню и Qube Manager появится ваша новая AppVM.

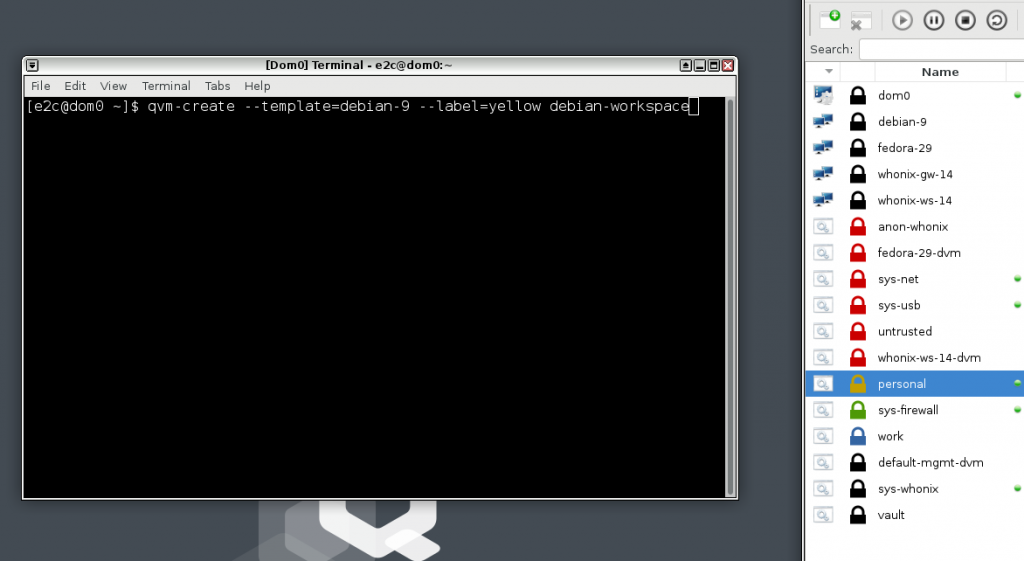

Еще можно выполнить данную операцию через консоль, отвечает за это команда qvm-create, она имеет достаточно простой синтаксис. Для того что бы создать стандартную AppVM на базе debian в консоль Dom0 нужно ввести:

qvm-create --template=debian-9 #или любой установленной template VM# --label=<выбираем цвет red, blue, yellow и т.д.> <имя новой VM>

Полный синтаксис команды требует отдельного описания и в этой статье рассмотрен не будет, в прочем по запросу --help выдается подробная справка.

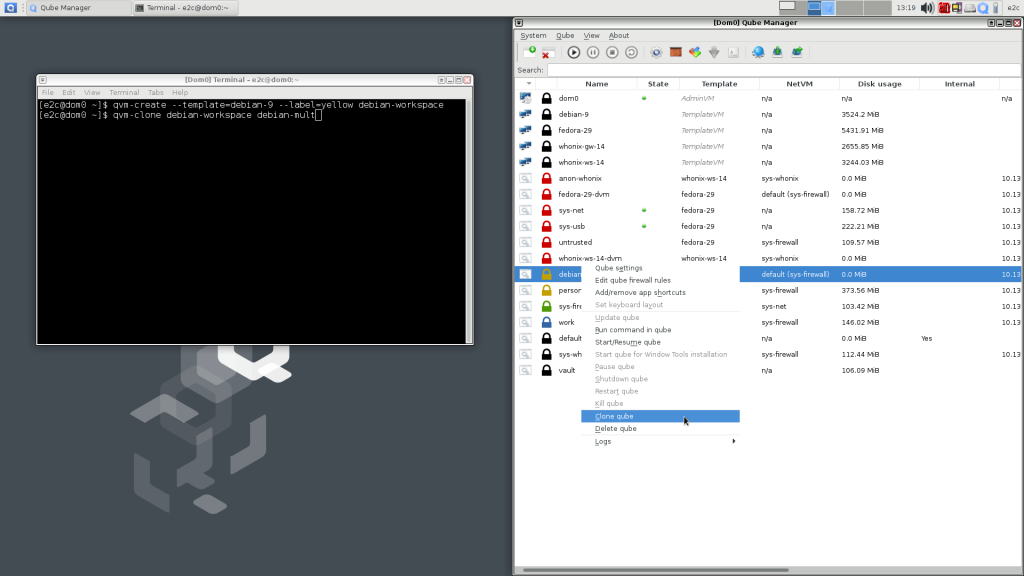

5. Копирование виртуальных машин

Для копирования qube AppVM в графическом режиме необходимо открыть Qube Manager находящийся в System Tools, выбрать целевую VM для копирования и в меню ПКМ выбрать Clone, Вам предложат выбрать имя новой VM. Все копирование завершено.

В терминале необходимо использовать команду qvm-clone. Синтаксис предельно прост:

qvm-clone <имя целевой VM> <имя новой VM>

Как и в предыдущем случае есть дополнительные аргументы, посмотреть можно по запросу --help. В будущем рассмотрим подробнее в статье про управление Qubes OS в консольном режиме.

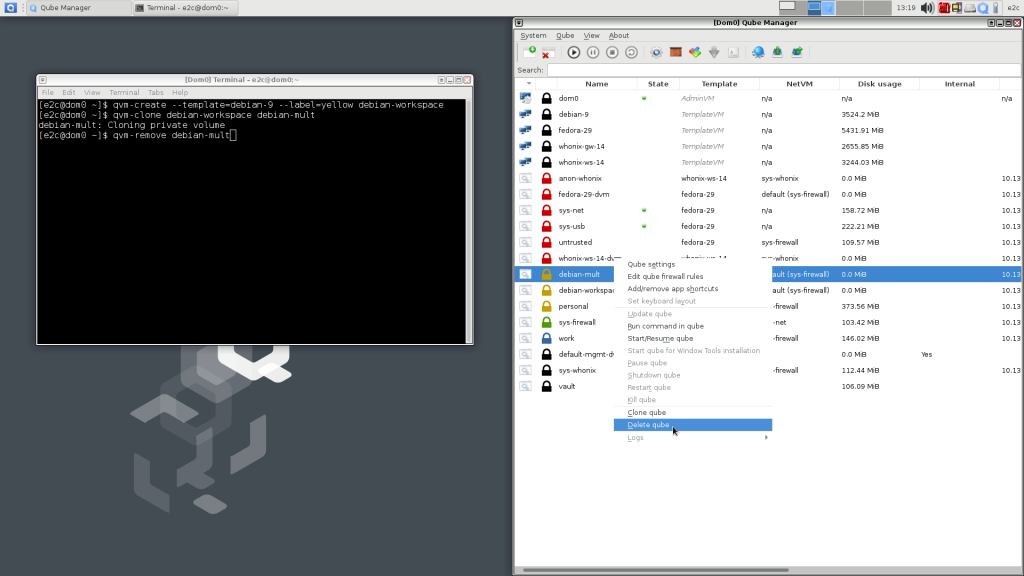

6. Удаление Qube

По аналогии с пунктом копирования, выполняется через Qube Manager в GUI режиме. Выбираем машину требующего удаления и в меню ПКМ выбираем delete вводим имя для подтверждения. VM должна быть отключена.

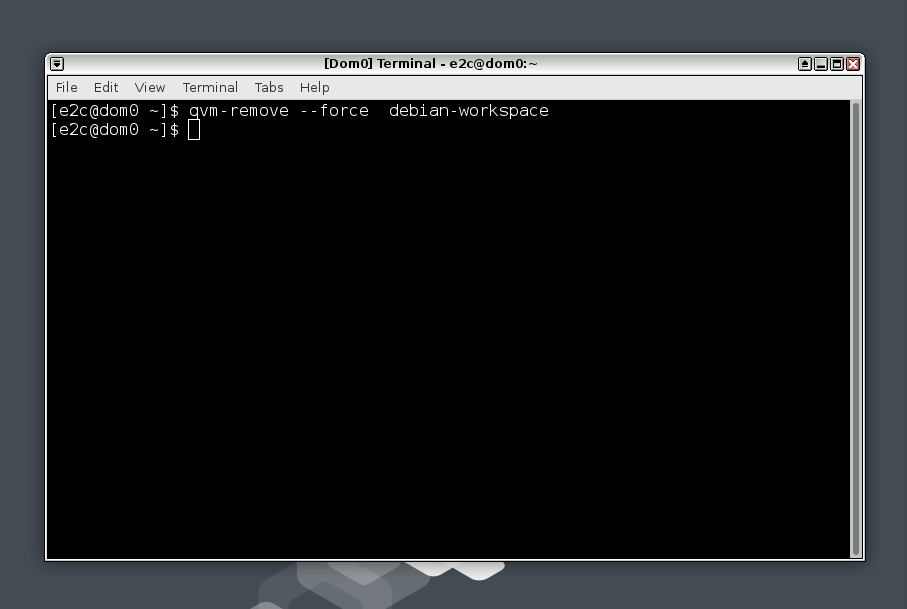

В терминале в данном случае есть возможность удаления в ускоренном режиме, бывает нужно когда в удаляемой VM куча ненужных данных. Выполняется командой qube-remove:

qube-remove <имя VM>

Или:

qube-remove --force <имя VM>

В случае --force удаления данные не будут надежно удалены, а просто стерты из оглавления диска, аналогично быстрому форматированию USB флешек.

Заключение

Вот так в Qubes OS выполняется работа в виртуальными системами. Надеюсь Вам было интересно. В следующей статье подробнее разберу работу с TemplateVM.

Proton VPN — это сервис от создателей Proton Mail с надежным шифрованием и политикой нулевого хранения логов. Безопасно пользуйтесь интернетом, обходите географические ограничения и защищайте свои данные от слежки. Неограниченный трафик, серверы в 120+ странах и подключение до 10 устройств одновременно — для вашего спокойствия и цифровой свободы. Посмотреть детали

Ковырял это дистр, его смысл.Поигратсься???? Или для параноика???

Михаил, причем тут поиграться и уж тем более параноя? Во первых это дистрибутив в котором очень сложно, что то сломать. Отказала виртуальная машина, восстановил из бэкапа или переустановил вообще, файлы не теряются, то есть тестируй ПО сколько тебе хочется. Во вторых мне по роду деятельности нужны несколько ОС, в том числе Windows, заниматься перезагрузкой и прочим для переключения не вариант, запуск Win на моем ноуте через VirtualBox и прочие не хватает производительности (проверял), в Qubes все ок. В третьих очень удобно, смотреть NetFlix с одной VM через VPN в USA, работать по ssh и VNC в другой, скачивать торренты через оптимизированный для этого VPN в третьей, и не нужно мучаться с proxychains-ng и прочим. Я не ищу вселенской конфиденциальности от всех и всея, сидя через VPN-Proxy-Tor-VPN цепочке, но при желании и это организуется в Qubes куда проще чем в других системах. А главное, все это работает из коробки.

Странно, что для Windows в VirtualBox не хватает производительности, но хватает для запуска сразу нескольких систем на Xen. Тем более, что QubeOS вроде бы достаточна капризна и требовательна к железу.

Я не большой спец. в области виртуализации, но в Qubes OS очень здорово распределена аппаратная мощность между виртальными машинами, да же на моем в меру простом ноуте (Dell Inspirion 13 5378 I5 7200U, 16 GB DDR4 RAM, 1Tb HDD, Intel HD 620) производительности на паралельную работу 3-4 AppVM хватает вполне, оговорюсь что мощных задач я не ставлю, т.е. о играх и 3d графике разговор не идет.

Спасибо. Продолжайте. Интересно.

Привет! Очень интересно! Я тоже по мере возможности изучаю работу в данной системе. Подскажи реализована ли возможность подключения usb устройств в windows HVM?

Как удалить эту гадость

Привет, наконец то нашёл хоть какую-то более или менее чёткую информацию о QubesOS на русском языке. За это отдельное большое Вам спасибо! Становится понятно после установки, почему кругом все кричат какая классная система, но толком никто не пользуется. Подскажите пожалуйста, Вы планируете писать о этой системе дальше? Вы будете единственным в Ру, кто пишет туториалы, а не "бла-бла-супер система" , как все. Очень хотелось бы почитать Ваши статьи о том как настроить маршрутизации от машин во внешний интернет. Дело в том что я не могу понять как получить ответ из внешнего интернета. Допустим браузер открывается в машине, а вот пинг уже не проходит 100% потери пакетов. Как это исправить непонятно. А вообще у Вас очерень классный сайт. С ответами на все вопросы. Пожалуйста, продолжайте в том же духе! Спасибо за прекрасный проект!

Уважаемый автор, можно продолжение про настройку цепочек vpn tor vpn или т. П.